简介

我们需要用到两个软件:hashcat和john the ripper

Hashcat 简介

Hashcat号称宇宙最强密码破解工具,其是一款开源软件,有针对Windows、Mac和Linux的版本,支持CPU、GPU、APU、DSP和FPGA等多种计算核心,支持多种hash散列算法,支持对rar、office、pdf、windows账户、wifi等多种密码的破解,本文以

Windows 10系统下的Hashcat安装配置、具体密码破解方法和密码保护技巧等展开介绍。

特点

-

世界上最快的密码破解程序

-

世界上第一个也是唯一一个内核内规则引擎

-

自由,开源(MIT 许可证)

-

多操作系统(Linux、Windows 和 macOS)

-

多平台(CPU、GPU、APU 等,OpenCL 运行时附带的一切)

-

多哈希(同时破解多个哈希)

-

多设备(在同一系统中使用多个设备)

-

多设备类型(在同一系统中使用混合设备类型)

-

支持密码候选大脑功能

-

支持分布式破解网络(使用叠加)

-

支持交互式暂停/恢复

-

支持会话

-

支持恢复

-

支持从文件和 stdin 中读取候选密码

-

支持十六进制盐和十六进制字符集

-

支持自动性能调优

-

支持自动键空间排序 markov-chains

-

内置基准测试系统

john the ripper 简介

john the ripper是一个开源密码安全审计和密码恢复工具,可用于许多操作系统。John the Ripper jumbo 支持数百种哈希和密码类型,包括: Unix 风格的用户密码 (Linux、*BSD、Solaris、AIX、QNX 等)、macOS、Windows、“Web 应用程序”(例如 WordPress)、群件(例如 Notes/Domino)和 数据库服务器(SQL、LDAP 等); 网络流量捕获(Windows 网络身份验证、WiFi WPA-PSK 等); 加密私钥(SSH、GnuPG、加密货币钱包等), 文件系统和磁盘(macOS .dmg 文件和“稀疏包”、Windows BitLocker 等), 存档(ZIP,RAR,7z)和文档文件(PDF,Microsoft Office等)

正片开始

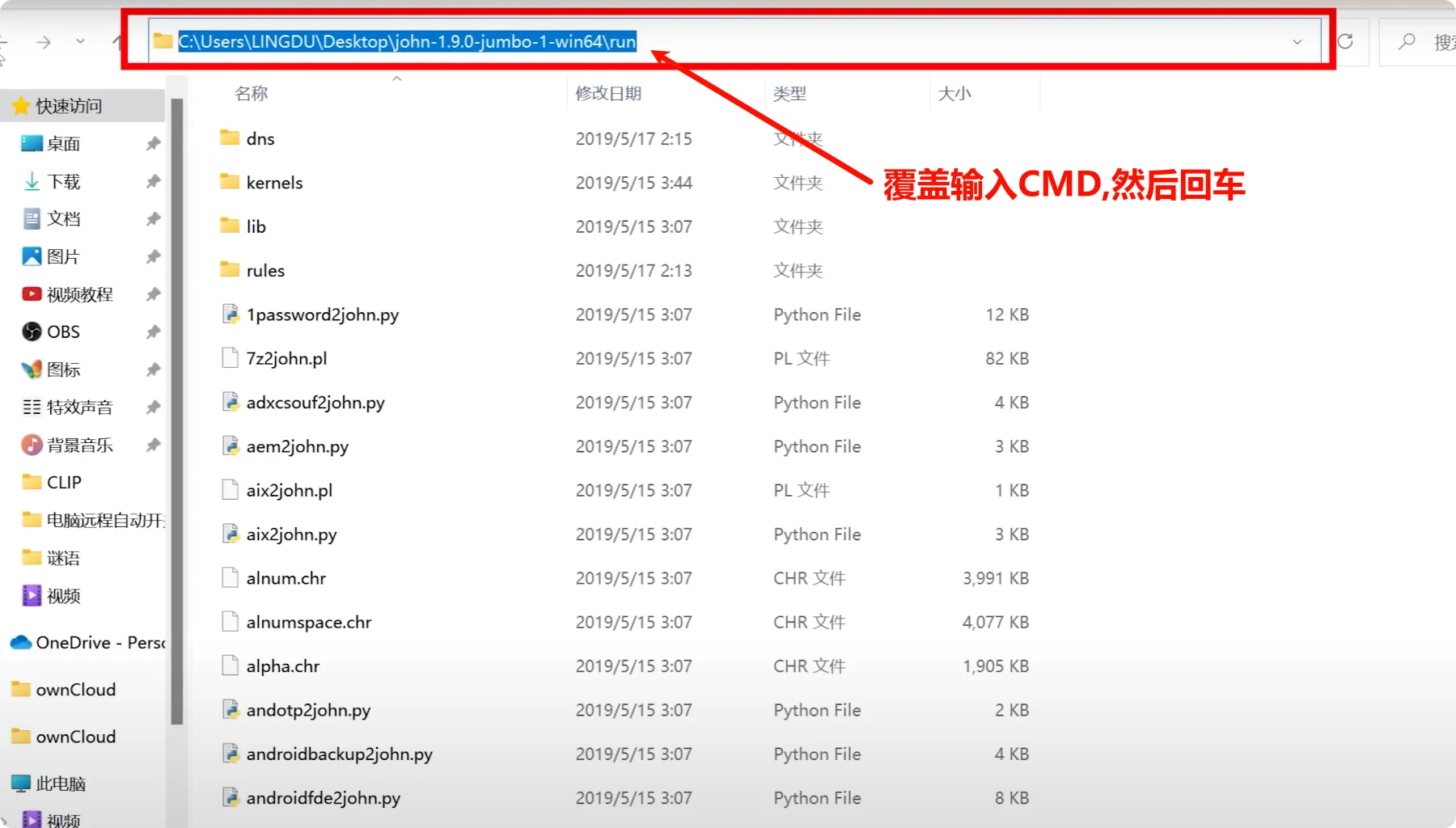

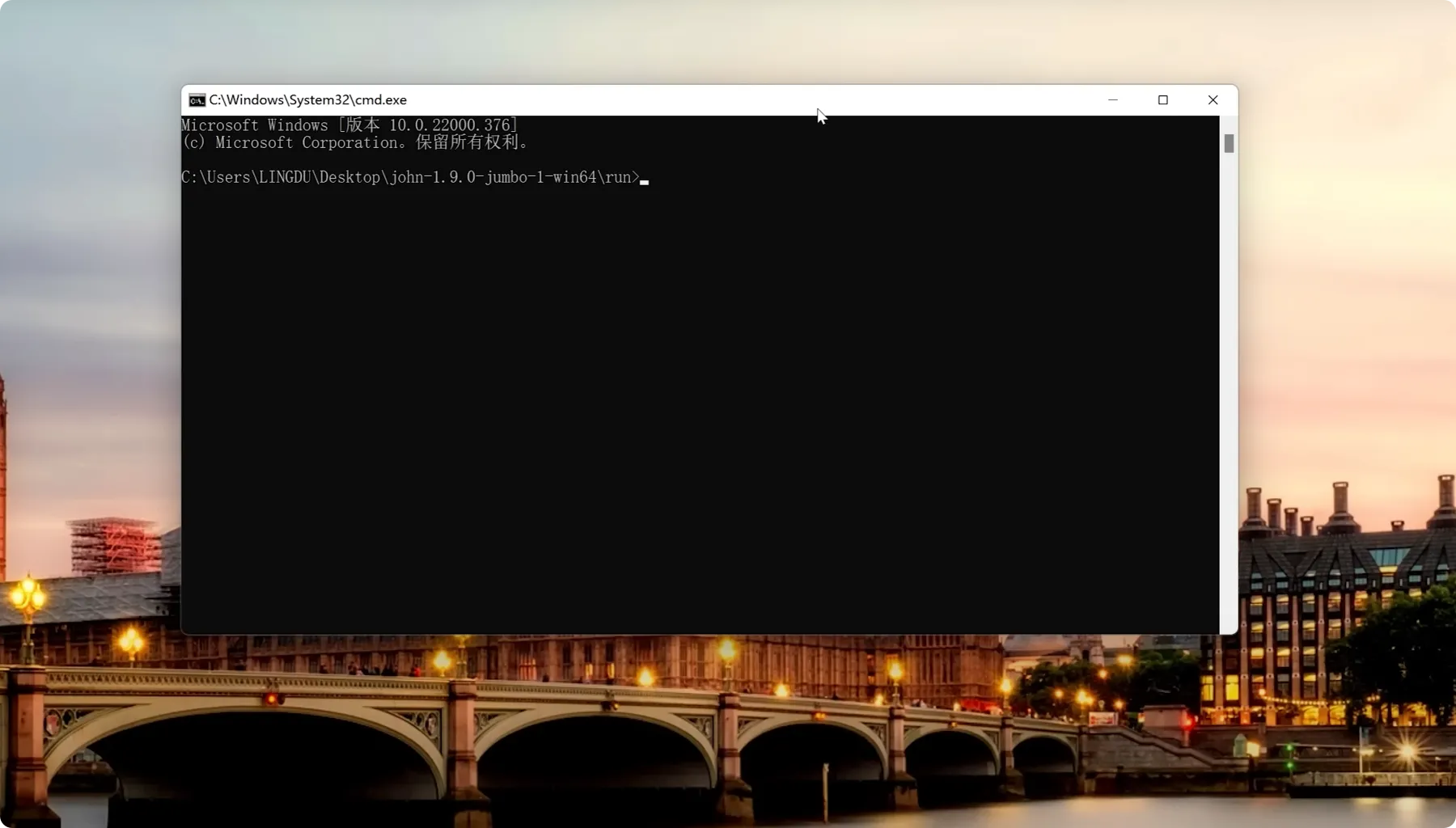

1.打开下载好的john the ripper文件夹进入run目录,把需要破解的压缩放入该目录,在上面的地址栏中输入CMD,回车,如下图所示: (压缩包名称如果是中文自行修改为英文).

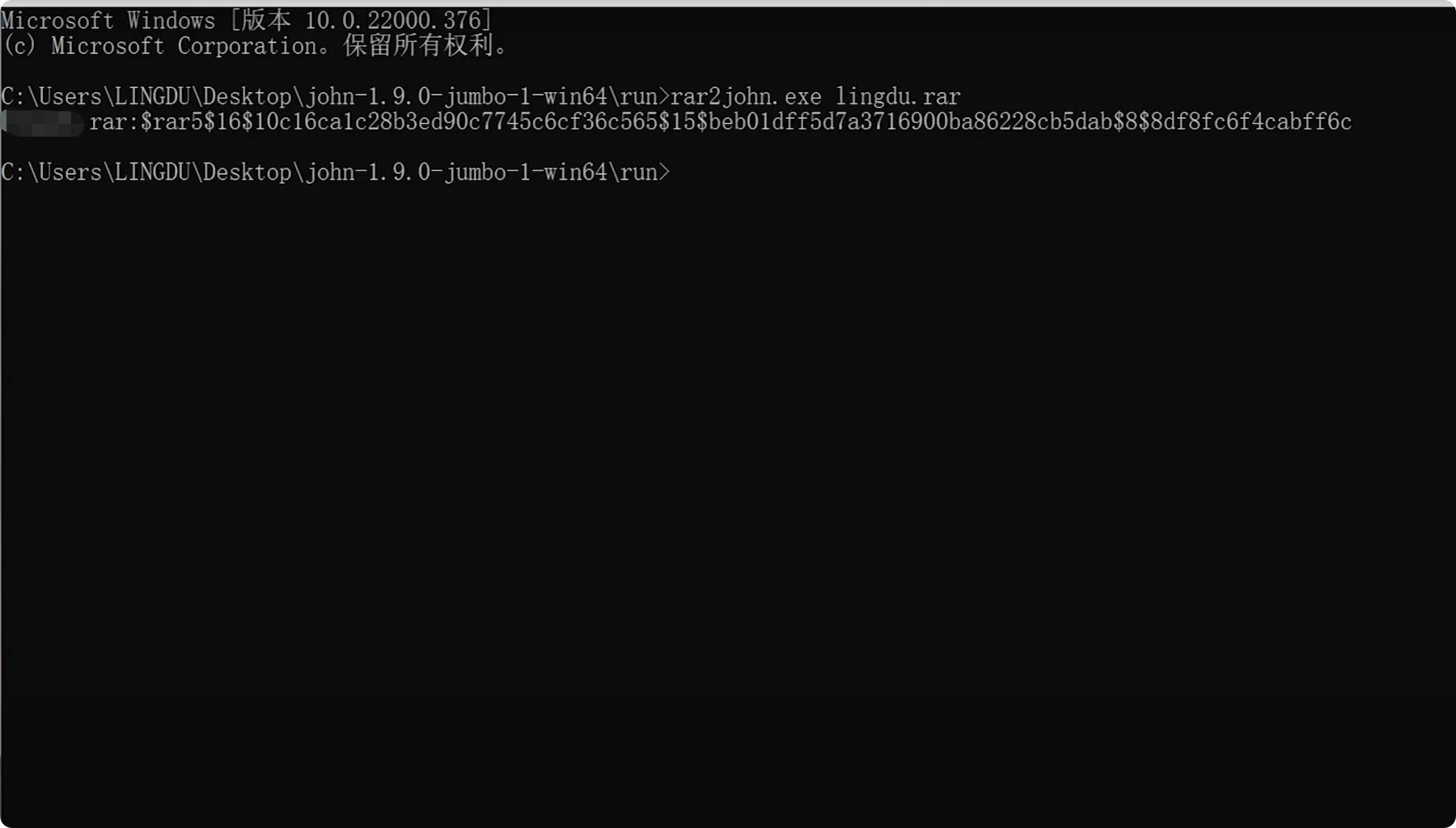

2.输入下面命令获得密码Hash值

rar2john.exe xxxx.rar –获取hash值,xxxx为压缩包文件名

3.复制冒号以后的Hash: $rar5$16$10c16ca1c28b3ed90c7745c6cf36c565$15$beb01dff5d7a3716900ba86228cb5dab$8$8df8fc6f4cabff6c

至此john the ripper使用结束,关闭该窗口,进入Hashcat文件夹,和操作john the ripper文件夹一样,在地址栏中输入CMD,回车

4.在命令行窗口中输入以下命令:

hashcat.exe -m 13000 -a 3 $rar5$16$b88c1d7d2c96dc9d1b1a5ccdc5c25d50$15$8f0b287c982535c868bbff486ee9acd2$8$43907bfa03430471 -o password.txt #请自行替换密码哈希

说明:

| 参数 | 说明 |

|---|---|

| -m | 指定要破解的hash类型,如果不指定类型则默认是MD5(实例中的哈希格式为$rar5$,在官方的表格中为13000,具体的格式对应值在下方的官方链接里) |

| -a | 指定要使用的破解模式,其值参考后面对参数。“-a 0”字典攻击;“-a 1”组合攻击;“-a 3”掩码攻击;“-a 6”字典+掩码破解;“-a 7”掩码+字典破解。 |

| -o | 指定破解成功后的hash及所对应的明文密码的存放的文本名称,可以用它把破解成功的hash写到指定的文件中。 |

| 类型表格 | https://hashcat.net/wiki/doku.php?id=example_hashes |

写在最后:

破解完成后密码会保持在指定的xxx.txt文本文件中Hash最后面冒号后就是破解成功的密码,破解速度取决于显卡的GPU,理论GPU越好,破解越快,在没有密码字典的情况下使用-a 3 ,使用掩码破解.在破解过程中可以使用s键来刷新当前状态,查看预估剩余破解时间.

关于PDF,word不再列举,仅提供命令

针对Word密码的命令:

python office2john.py test.docx #获取word加密文件的Hash指令(此处需要安装python并配置环境变量)

test.docx:$office$*2013*100000*256*16*561f4dcaaac333e7c06d150f9ea5aea2*ef4e7b026217124561ecb865b324eac4*e9ef4a859f2c81581db0e27d9ce48e6451b82cd1641941e8adc10dc5600969cb #所得Hash返回结果

hashcat.exe -m 9600 -a 3 $office$*2013*100000*256*16*561f4dcaaac333e7c06d150f9ea5aea2*ef4e7b026217124561ecb865b324eac4*e9ef4a859f2c81581db0e27d9ce48e6451b82cd1641941e8adc10dc5600969cb ?d?d?d?d -o out.txt #Hashcat破解对应hash

针对PDF密码的命令:

perl pdf2john.pl test.pdf #获取pdf加密文件的Hash指令(此处需要安装perl并配置环境变量)

test.pdf:$pdf$4*4*128*-3904*0*16*55f913d20e34724fd70d3004f5e43166*32*7a29310ea5dc0276d34c1bef24595d61984a08eb759eaba56bd4887a260bbcce*32*de0c200bbe6887a980dc429edbdabc40f39a368841d804afefa726b2bd7c7b24 #所得Hash返回结果

hashcat.exe -m 10500 -a 3 $pdf$4*4*128*-3904*0*16*55f913d20e34724fd70d3004f5e43166*32*7a29310ea5dc0276d34c1bef24595d61984a08eb759eaba56bd4887a260bbcce*32*de0c200bbe6887a980dc429edbdabc40f39a368841d804afefa726b2bd7c7b24 ?l?l?l?l?l?l -o out.txt #Hashcat破解对应hash,此处?l对应一个小写字母

针对Zip密码的命令:

zip2john.exe test.zip #获取zip加密文件的Hash指令

test.zip/test.txt:$pkzip2$1*1*2*0*15*9*4aac42f3*0*26*0*15*4aac*470b*6fa72c2bc69e5738181cb7f406187f8084ce07cf5f*$/pkzip2$:test.txt:test.zip::test.zip #所得Hash返回结果

hashcat -a 0 -m 17210 $pkzip2$1*1*2*0*15*9*4aac42f3*0*26*0*15*4aac*470b*6fa72c2bc69e5738181cb7f406187f8084ce07cf5f*$/pkzip2$ password.txt --force #password.txt中存放密码字典

运行John the Ripper需要安装python和perl环境变量,如果命令出错,请自行下载安装python和perl

官方网站

| 官方 | 网站 |

|---|---|

| perl: | http://www.activestate.com/activeperl |

| python: | https://www.python.org |

| HashCat: | https://hashcat.net |

| john the ripper: | https://www.openwall.com |

评论区